Quelle drôle d’idée vous allez me dire… Mais avoir une ou plusieurs VM dans le cloud ne justifie pas d’avoir une supervision « à part ». Cependant le défi est pas mal:

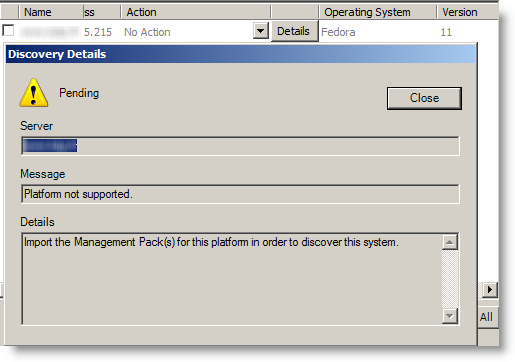

- Les Managements Pack Microsoft ne sont pas prévu pour Fedora

- L’authentification par défaut sur les VM Amazon est à base de certificat

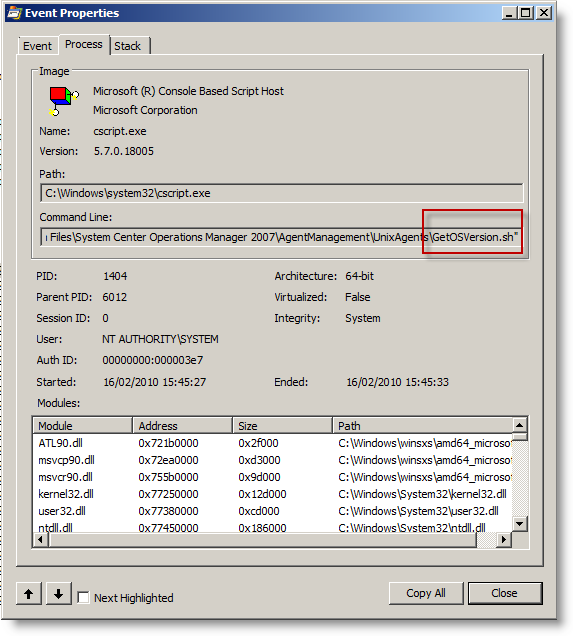

Lorsque SCOM détecte Fedora, il bloque directement:  Pour détecter la version, SCOM exécute le script Shell qui se trouve ici:

Pour détecter la version, SCOM exécute le script Shell qui se trouve ici:  Par ailleurs, le dossier comprend aussi les RPM qui sont installés par la suite (démon). Arriver à notre fin va nécessiter de l’huile de coude à plusieurs endroits…

Par ailleurs, le dossier comprend aussi les RPM qui sont installés par la suite (démon). Arriver à notre fin va nécessiter de l’huile de coude à plusieurs endroits…

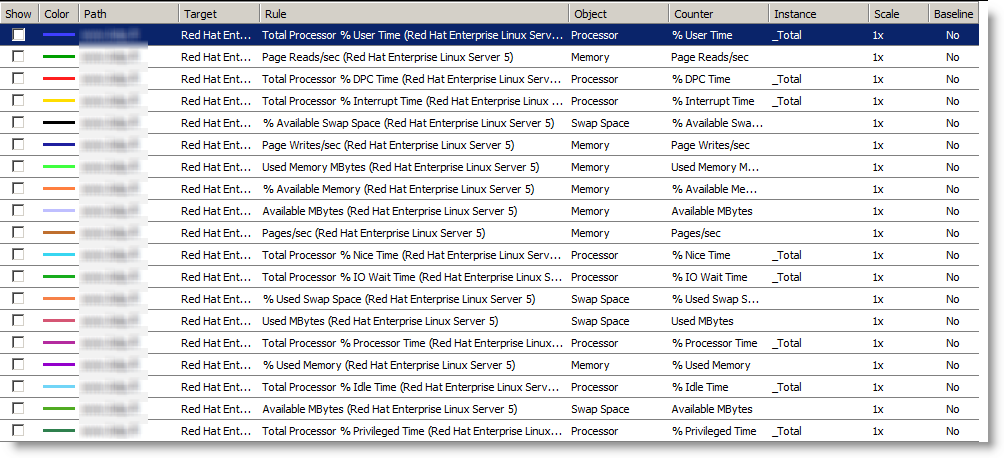

Pour vous encourager, voici le résultat:  Vous l’aurez compris, il s’agit notamment de faire croire à SCOM que nous avons une Red Hat. Il y a en fait deux possibilités:

Vous l’aurez compris, il s’agit notamment de faire croire à SCOM que nous avons une Red Hat. Il y a en fait deux possibilités:

- Créer un Management Pack pour Fedora.

- Maquiller la VM pour paraitre comme une Red Hat.

La première solution est la plus élégante, mais elle va être longue à mettre en place, et à maintenir ensuite. J’ai donc préféré la seconde, surtout qu’une Fedora n’est pas très éloignée…

Modifications sur le Linux Amazon EC2

Autoriser la connexion SSH sans certificat

dans /etc/ssh/sshd_config:

PasswordAuthentication yes PermitRootLogin no #Supprimer également la dernière ligne du fichier qui permet un logon root sans mot de passe

Il faut ensuite donner un mot de passe au compte root:

passwd root

puis recharger la configuration:

/etc/init.d/sshd reload

Puis créer un compte utilisateur pour SCOM:

useradd scom passwd scom

Vérification du hostname

HOSTNAME=www.lotp.fr

Dépendances

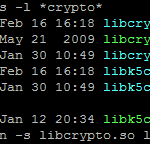

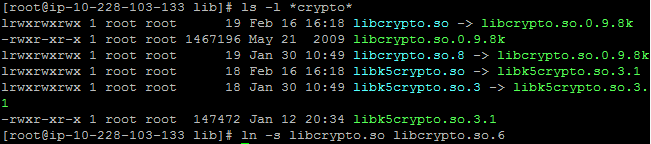

Le package RPM de Microsoft a des dépendances, notamment sur deux librairies:

- /usr/lib/libssl.so.6

- /usr/lib/libcrypto.so.6

Si votre système a une version plus récente (so.8 …), il suffit de faire des liens symboliques (ln -s cible fichierquiexiste):

lrwxrwxrwx 1 root root 16 Feb 16 16:19 libssl.so.6 -> libssl.so.0.9.8k lrwxrwxrwx 1 root root 12 Feb 16 16:23 libcrypto.so.6 -> libcrypto.so

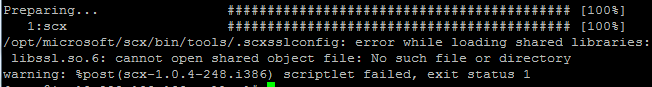

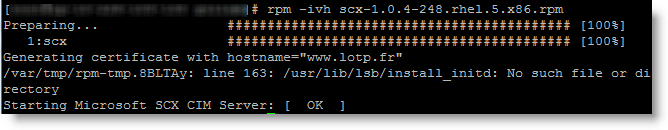

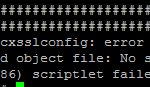

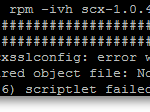

Je vous invite à copier le rpm (scx-1.0.4-248.rhel.5.x86.rpm), afin de valider la bonne installation. Sinon c’est SCOM qui le fera pendant le déploiement, et les messages de retour ne sont pas toujours explicite.

Par ailleurs, cela permet de voir le nom avec lequel le certificat est crée:

Il est toujours possible de le désinstaller:

rpm -e scx-1.0.4-248.i386

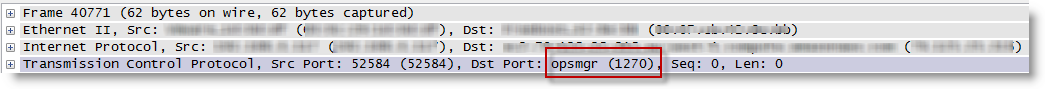

Ports TCP

- SSH

- port 1270 (agent scom sur Linux)

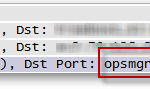

Il faut configurer le parefeu Amazon afin que ces deux accès soient possibles. Si le port 1270 n’est pas joignable, SCOM remonte une erreur de timeout pas explicite. Le trafic vers ce port est confirmé par une trace réseau:  NB: si vous ne connaissez pas Wireshark, j’ai fait une vidéo/tutoriel dessus, elle est disponible ici.

NB: si vous ne connaissez pas Wireshark, j’ai fait une vidéo/tutoriel dessus, elle est disponible ici.

/etc/redhat-release

Par défaut, Fedora crée un lien symbolique de /etc/fedora-release vers /etc/redhat-release. il faut casser ce lien symbolique, et créer le fichier redhat-release avec comme donnée Red hat…:

rm /etc/redhat-release echo "Red Hat Enterprise Linux Server release 5" > /etc/redhat-release

Modifications sur SCOM 2007 R2

Les actions à mener seront les suivantes:

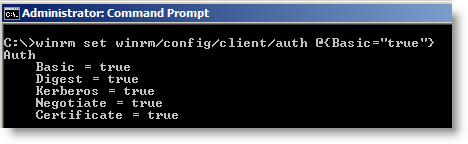

- Autoriser WinRM à faire de l’authentification basique

- Importer les Managements Pack Linux/Unix génériques et Red Hat en particulier

- Ajouter un compte de type Authentification basique pour se connecter au Linux (non root)

- Ajouter un compte de type Authentification basique pour se connecter au Linux (root)

- Associer les comptes ajoutés aux profiles Unix Action Account et Unix Privileged Account

- Découvrir la VM Linux et signer le certificat

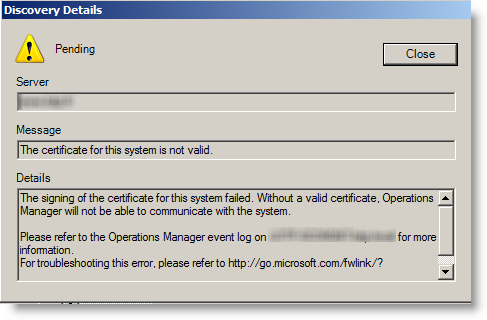

Ajouter la VM est passe comme une lettre à la poste si vous respectez bien les différents pré requis. Je vais donc m’attarder sur les problèmes que j’ai rencontré. Autoriser WinRM à faire une authentification basique:  Si vous n’avez pas mis le bon hostname, le certificat est refusé au moment de le signer:

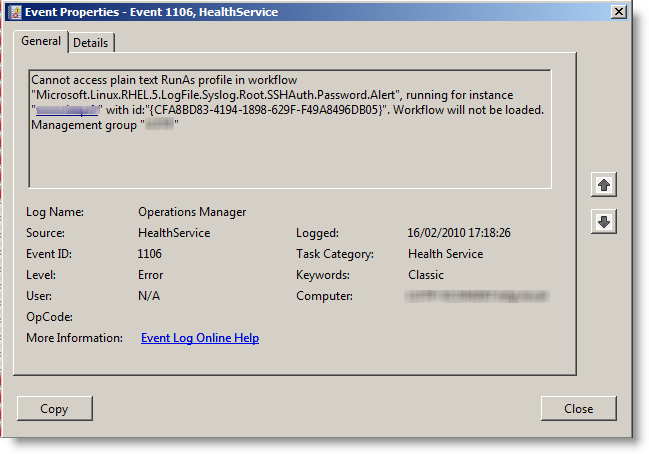

Si vous n’avez pas mis le bon hostname, le certificat est refusé au moment de le signer:  Si vous ne déclarez pas de comptes, les workflow ne fonctionnent pas:

Si vous ne déclarez pas de comptes, les workflow ne fonctionnent pas:

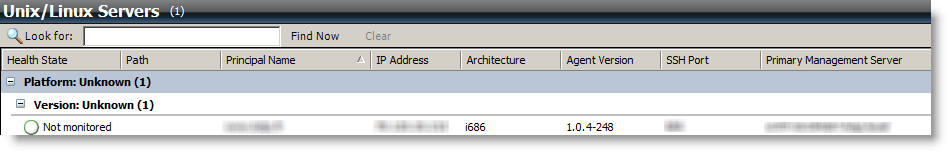

Au départ, la VM n’est pas encore supervisée et marquée « unknown »:

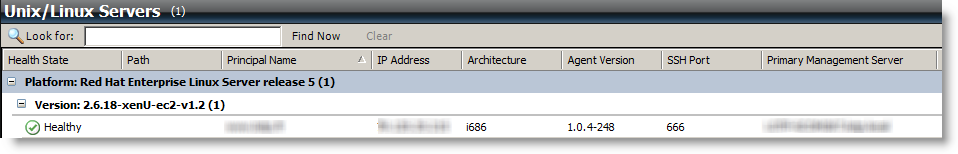

Puis elle passe ensuite au vert:

Puis elle passe ensuite au vert:

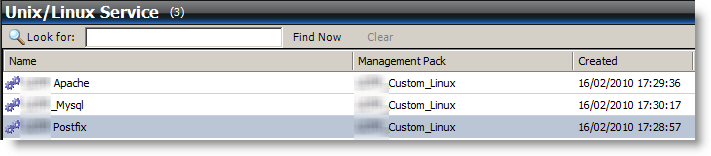

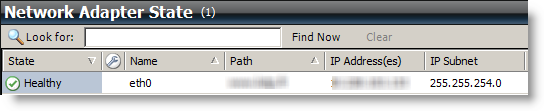

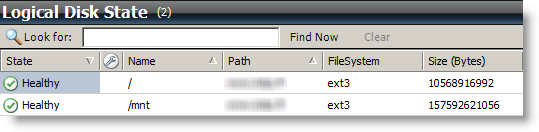

Voilà, à ce stade, votre VM est supervisée par SCOM 2007 R2. Voici quelques écrans de SCOM 2007 R2 une fois tout opérationnel: